1.准备工作:

git clone https://github.com/longld/peda.git ~/peda

echo "source ~/peda/peda.py" >> ~/.gdbinit

安装gdb的一个扩展工具——Python Exploit Development Assistance for GDB

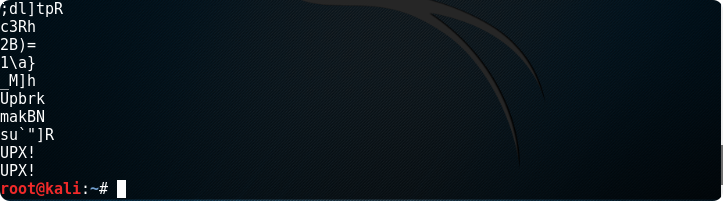

2.执行strings flag查询flag的壳类型。

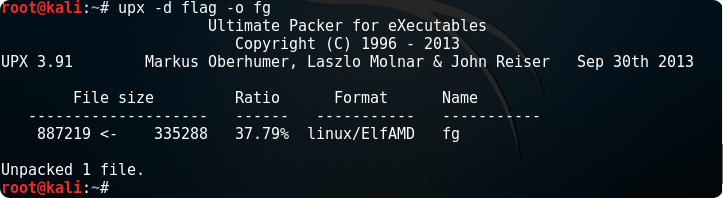

3.发现flag文件壳类型为upx,接下来使用upx工具脱壳处理。

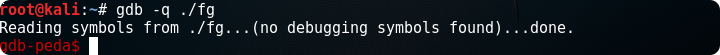

4.执行gdb -q ./fg命令开始调试fg文件。

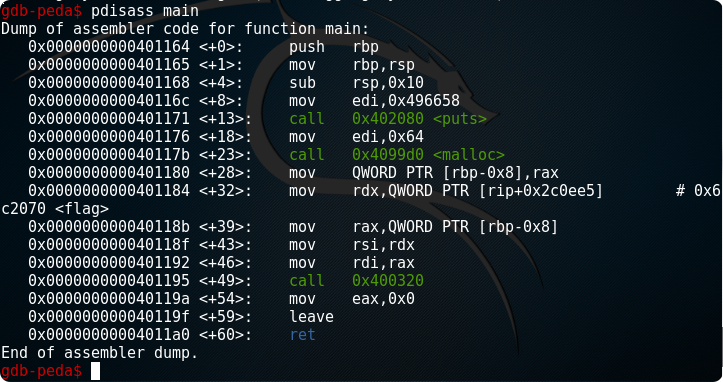

5.继续执行pdisass main命令。

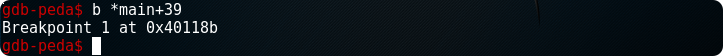

6.在main+39设置断点。

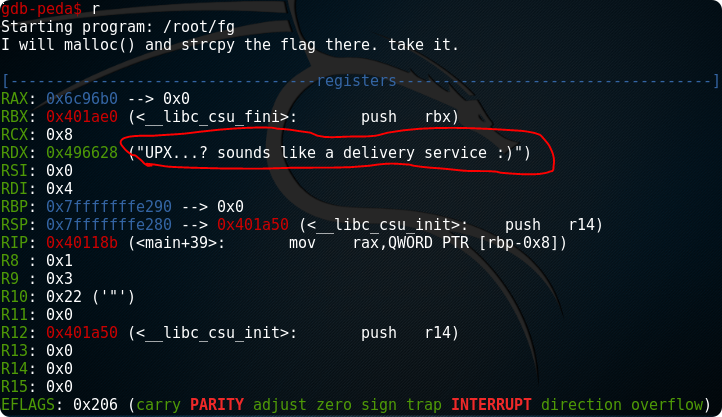

7.执行r命令运行到断点。

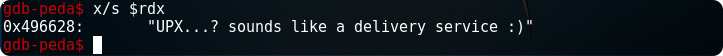

8.上图已经发现flag了,为了优雅的显示。执行x/s $rdx命令即可。